Jaringan nirkabel adalah penemuan yang indah. Mereka memberikan kita kemampuan untuk dengan mudah menyebarkan jaringan kompleks komputer tanpa perlu secara fisik kawat mereka.

Namun, ini kemudahan penggunaan juga dapat berarti bahwa, tanpa tindakan pencegahan yang tepat, parasit lingkungan dapat lintah bandwidth dan umumnya menggunakan jaringan Anda terhadap keinginan Anda. Menjebak orang tersebut dengan mudah dengan sedikit pemikiran dan beberapa peralatan dipinjam.

Apa nirkabel?

Apa yang biasanya dikenal sebagai Wi-Fi milik keluarga teknologi jaringan nirkabel yang disebut IEE 802.11. Ini semua menggunakan protokol yang sama untuk transmisi dan menerima data melalui jarak pendek.

Router nirkabel rumah dan hub (biasanya disebut jalur akses nirkabel) sesuai dengan varian 802.11g dari spesifikasi. Ini menggunakan frekuensi transmisi yang berpusat pada 2.4GHz. Setiap saluran transmisi memberikan throughput data mentah dari salah satu 54 atau 65 Mbps, tergantung pada peralatan Anda.

Namun, tingkat transmisi data yang berguna adalah lebih seperti 19 Mbps, dengan sisa bandwidth yang tersedia digunakan untuk koreksi kesalahan, enkripsi dan deteksi tabrakan paket.

Wireless LAN beroperasi pada satu dari 13 saluran. Jika Anda mendapatkan tingkat rendah transfer data, ada baiknya beralih titik akses nirkabel Anda ke saluran yang berbeda – kemungkinan bahwa jaringan lain di lingkungan yang menggunakan satu sama. Menggunakan saluran yang sama tidak akan menyebabkan kebocoran data ke jaringan lain, karena masing-masing juga unik diidentifikasi dan harus fitur enkripsi yang kuat.

Mengenkripsi untuk bertahan hidup

Enkripsi sangat penting untuk jaringan nirkabel. Ada dua standar utama dalam penggunaan populer. Yang pertama, yang lebih tua dan jelas kurang aman, adalah Wired Equivalent Privacy (WEP).

Ide asli di balik WEP adalah bahwa hal itu akan aman seperti menggunakan jaringan kabel. Namun, itu sudah dikenal luas untuk sekitar setengah dekade bahwa jika Anda dapat menangkap cukup paket data dari sambungan aman, enkripsi WEP dapat retak menggunakan hacking tools yang tersedia secara bebas.

Setelah retak enkripsi WEP pada jaringan target, mungkin bagi seorang hacker untuk membaca login yang diperlukan untuk menyambung ke jaringan tersebut. Setelah itu, ia akan menemukan dan mengeksploitasi kerentanan apapun dapat ditemukan pada jaringan untuk mengkonsolidasikan cengkeramannya di atasnya, mungkin dengan mengerahkan keylogger untuk merebut identitas, serta menggunakan komputer Anda untuk menyimpan file dia tidak ingin pada nya sendiri jaringan.

Tujuan utama adalah untuk lintah bandwidth Anda untuk men-download konten yang tidak diinginkan. Untuk alasan ini, WEP seharusnya tidak lagi digunakan. Sebagai gantinya, jaringan nirkabel Anda harus mendukung WPA (Wi-Fi Protected Access).

Ini fitur enkripsi yang jauh lebih kuat dan alat yang digunakan untuk memecahkannya masih baik pada tahap proof-of-konsep atau mengambil begitu lama untuk menjalankan memperbarui password Anda secara teratur akan berarti bahwa jaringan nirkabel Anda tetap menjadi target yang sangat licin memang.

Jika jaringan Anda masih menggunakan WEP, segera berhenti membaca, login ke antarmuka web titik akses nirkabel ini, pergi ke halaman admin dan pilih WPA (atau, jika tersedia, varian kuat WPA2) dan menyimpan konfigurasi. Sekarang melepaskan dan menyambungkan kembali komputer Anda ke jaringan dan mereka akan mulai menggunakan enkripsi kuat.

Yang dilakukan, mari kita sekarang mengeksplorasi lingkungan Anda.

Jaringan penemuan

Hal pertama seorang hacker akan lakukan ketika kepramukaan untuk Wi-Fi target adalah memeriksa jaringan dalam jangkauan untuk menemukan yang terbaik untuk menyerang. Sementara Anda hanya bisa menggunakan Wi-Fi perangkat lunak konektivitas PC Anda untuk menemukan jaringan lokal, ada alat yang lebih baik tersedia secara online yang akan menunjukkan Anda jauh lebih.

Salah satu alat tersebut adalah inSSIDer bebas dari MetaGeek. Instalasi pada komputer dengan kartu jaringan nirkabel yang sederhana seperti menjalankan paket instalasi dan mengklik ‘Next’ beberapa kali.

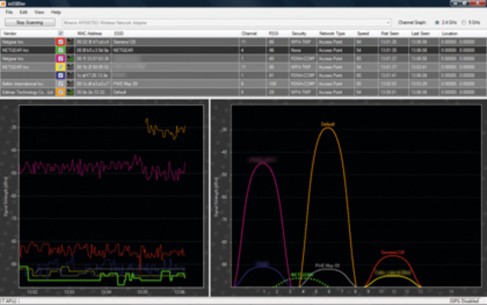

Anda tidak perlu menjadi anggota dari jaringan nirkabel untuk menjalankan inSSIDer. Menjalankannya dan pilih antarmuka jaringan nirkabel Anda dari daftar dropdown di bagian atas jendela inSSIDer. Klik tombol ‘Mulai Pemindaian’ dan antarmuka akan mulai mengisi dengan jaringan.

Di bagian atas layar adalah tabel yang berisi baris untuk setiap jaringan yang menemukan program. Ini berisi informasi termasuk perangkat titik akses nirkabel jaringan masing-masing menggunakan, nama (disebut SSID) dari jaringan, kekuatan sinyal dan jenis keamanan yang digunakan.

Di bagian bawah antarmuka yang real-time grafik yang menunjukkan kekuatan sinyal jaringan masing-masing mereka berubah dari waktu ke waktu. Air di atmosfer menyerap gelombang radio, sehingga jika cuaca buruk, kekuatan sinyal mungkin lebih rendah dari pada hari yang cerah dan kering. Fluktuasi tersebut dalam gangguan atmosfer akan menyebabkan jaringan di tepi rentang terdeteksi untuk sesekali muncul dan menghilang lagi.

Pada panel sebelah kanan adalah grafik yang menunjukkan kekuatan sinyal sebagai ketinggian satu set kurva lonceng berpusat pada saluran yang digunakan. Jika Anda tidak mendapatkan bandwidth yang sangat baik, cobalah mengubah channel access point untuk satu yang tidak digunakan oleh jaringan di sekitar Anda, lalu hubungkan kembali.

Sebagai panduan umum, RSSI (Received Signal Indikasi Kekuatan) kolom dalam tabel adalah ukuran yang berguna dari jarak antara Anda dan stasiun pangkalan masing-masing jaringan. Hal ini dapat digunakan untuk mendapatkan gambaran kasar yang jaringan Anda dapat melihat apakah mereka sudah tidak dapat diidentifikasi dari SSID mereka.

SSID adalah ‘service set ID’. Ini adalah nama user-defined dari jaringan. Ketika Anda membeli titik akses nirkabel baru, SSID biasanya akan diatur ke default. Jika Anda meninggalkan ini karena, memberikan orang indikasi yang baik bahwa sedikit jika ada konfigurasi atau pekerjaan keamanan telah dilakukan. Jika jaringan juga menggunakan enkripsi WEP (atau lebih buruk, tidak ada enkripsi sama sekali), itu terbuka untuk pelecehan mudah.

InSSIDer memberi Anda cara yang bagus untuk melihat apa jaringan Wi-Fi berada di lingkungan Anda. Namun, jika Anda menemukan jaringan yang memiliki perlindungan sama sekali, jangan tergoda untuk bergabung dan bandwidth lintah.

Ini juga mungkin bahwa tetangga tidak kompeten telah mengaturnya dan tidak menyadari bahwa itu terbuka untuk penyalahgunaan, tetapi sama-sama mungkin telah mengatur seperti itu sengaja. Ada kemungkinan bahwa seseorang mungkin telah menetapkan suatu utilitas pengumpulan data seperti Wireshark pada jaringan terbuka. Jika Anda terhubung ke jaringan, orang yang memiliki itu akan dapat melihat semua yang Anda lakukan.

Tidak ada komentar:

Posting Komentar